| 编辑推荐: |

本文提供了一种启动企业安全架构计划的简化版敏捷方法,用于确保企业安全架构满足业务需求并可自动调整。这是一种自上而下的方法论,从业务目标和愿景开始。希望对你的学习有帮助。

本文来自于腾讯云开发者社区,由火龙果软件linda编辑、推荐。 |

|

许多具有传统思维定势的网络安全专业人员认为,安全架构只不过是具有安全策略、控制、工具和监视。实际上,所有安全专业人员都必须了解业务目标,并尝试通过实施适当的控制来支持这些目标。任何企业中的企业安全架构,都必须基于该企业的可用风险来定义。

本文提供了一种启动企业安全架构计划的简化版敏捷方法,用于确保企业安全架构满足业务需求并可自动调整。这是一种自上而下的方法论,从业务目标和愿景开始。

自上而下的安全架构方法论,整合了不同的企业框架(如sabsa、cobit、togaf)和成熟度模型(cmmi),可以帮助实现将安全需求与业务需求结合起来的目标。

▪ sabsa:是一个基于风险的业务驱动的企业安全框架,是一种确保业务一致性的方法论。

▪ cobit 5:是一个帮助企业实现其企业it治理和管理目标的综合框架,使得it与业务保持一致。

▪ togaf:是一个开发企业架构的框架和一组支持工具集,非常适合任何开始创建企业安全架构的企业,可用于管理企业安全架构的生命周期。

▪ cmmi:是一种能力成熟度评估标准,可用于安全架构成熟度的度量和管理,为管理层和架构委员会提供可见性。

关键词:sabsa(sherwood应用业务安全架构,sherwood applied business

security architecture);cobit(信息系统和技术控制目标,control objectives

for information and related technology);togaf(开放组织架构框架,the

open group architecture framework);cmmi(能力成熟度模型集成,capability

maturity model integration)

一、前言

在企业中,实现安全架构常常是一个令人困惑的过程。传统上,安全架构由一些预防性、检测性、纠正性控制组成,这些控制是为了保护企业基础设施和应用程序而实现的。有些企业通过添加指示性控制(包括策略和过程),在安全架构方面做得更好。许多具有传统思维定势的信息安全专业人员认为,安全架构只不过是具有安全策略、控制、工具和监视。

世界发生了变化,今天的风险因素和威胁不像以前那么简单。新出现的技术和可能性,例如物联网,改变了很多公司的运作方式、重点和目标。所有安全专业人员都必须了解业务目标,并尝试通过实施适当的控制来支持这些目标,这些控制对于干系人来说是合理的,并与业务风险相关联。

企业框架,如sabsa、cobit、togaf,可以帮助实现将安全需求与业务需求结合起来的目标。

二、sabsa、cobit、togaf及其关系

01sabsa

sabsa是一个基于风险和机遇的业务驱动的企业安全框架。sabsa不提供任何特定的控制,而依赖于其他组织,如国际标准化组织(iso)或cobit过程。它纯粹是一种确保业务一致性的方法论。

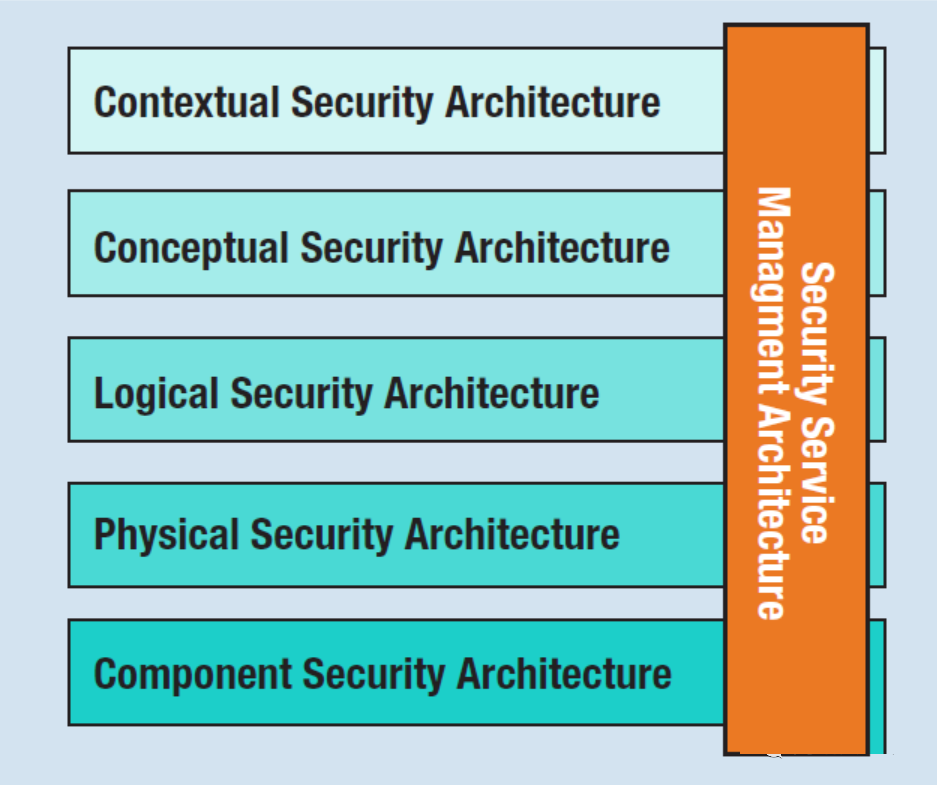

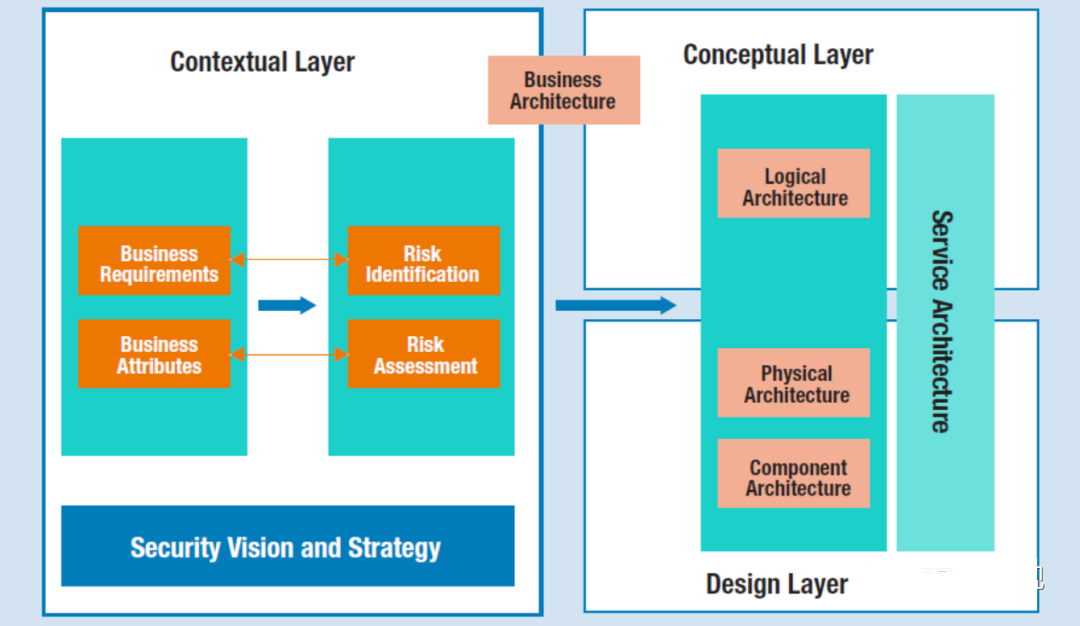

sabsa方法论有六个层次(五个水平面和一个垂直面)。每一层都有不同的目的和视图。上下文层位于顶部,包括业务需求和目标。第二层是概念层,即架构视图。图1显示了此框架的六个层。

图1-sabsa框架层级

02cobit 5

来自isaca的cobit 5是一个“帮助企业实现其企业it治理和管理目标的综合框架”。该框架包括一些工具集和流程,这些工具集和流程弥合了技术问题、业务风险和流程需求之间的差距。cobit5框架的目标是“通过在实现收益和优化风险水平与资源使用之间保持平衡,从it中创造最佳价值。”cobit5使it与业务保持一致,同时围绕it提供治理。

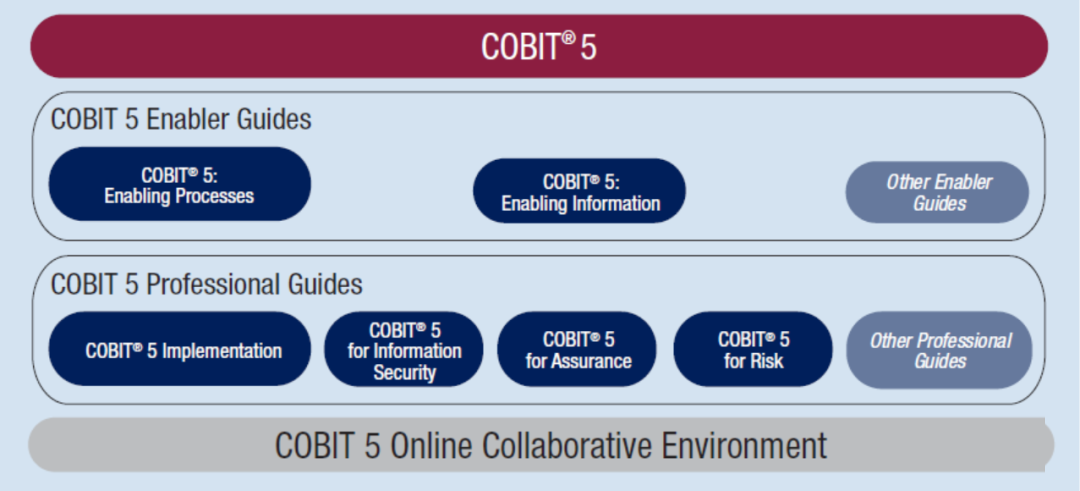

cobit 5产品系列有很多文档可供选择,有时很难确切地知道在哪里查找特定信息。图2一目了然地展示了cobit5产品系列。cobit使能器(enabler)是单独或集体地影响某些东西是否能工作的因素。

图2-cobit 5产品家族

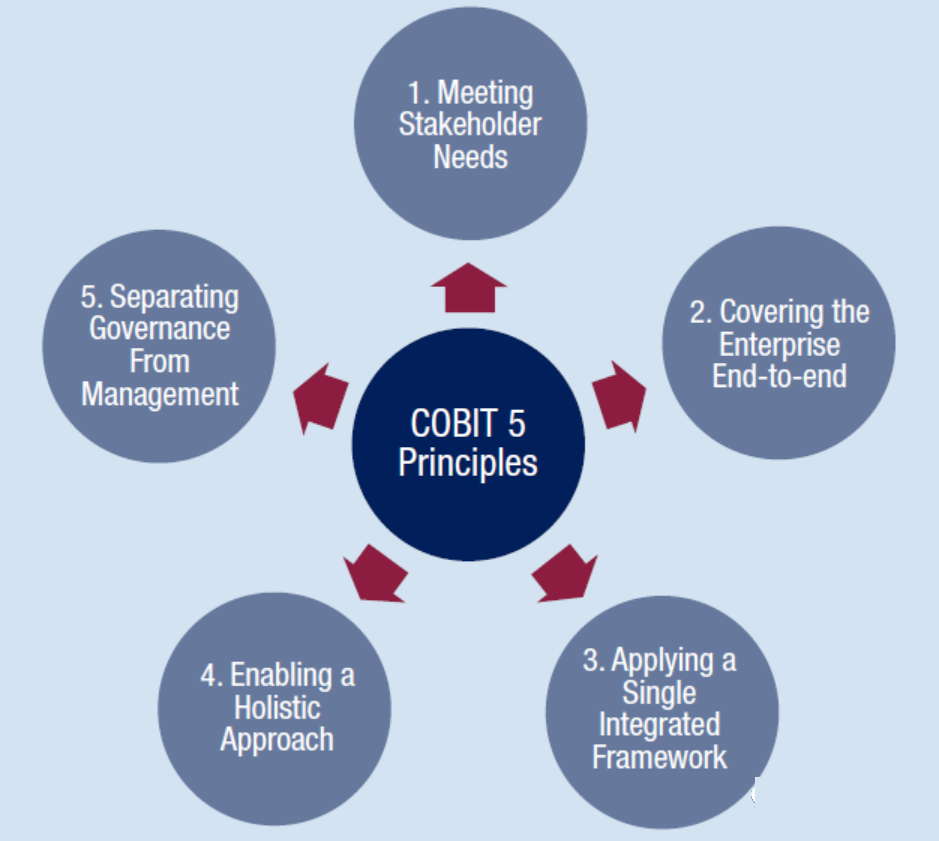

cobit框架基于五个原则(图3)。将这些原则应用于任何架构都可以确保业务支持、一致性和流程优化。

图3-cobit 5原则

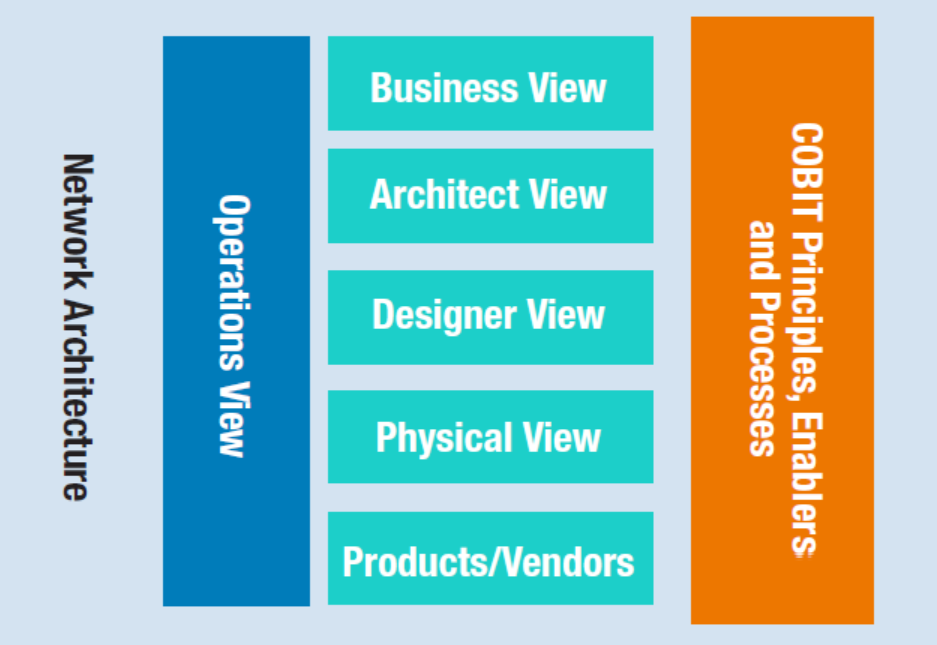

通过使用sabsa框架和cobit原则、使能器和过程的组合,可以为图2中的每个类别,定义自顶向下的架构。

以计算机网络架构开发为例,可以使用这些原则和过程,来定义从上下文层到组件层的自顶向下方法(图4)。

图4-sabsa和cobit的整合

03togaf

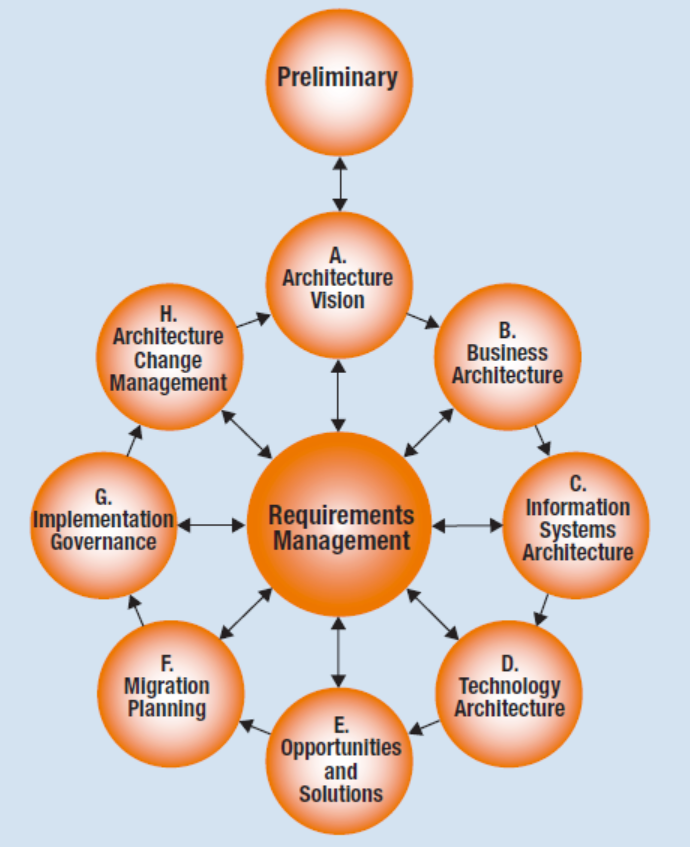

togaf是一个开发企业架构的框架和一组支持工具集。togaf架构开发周期非常适合任何开始创建企业安全架构的企业。与其他框架类似,togaf从业务视图和层开始,然后是技术和信息(图5)。

图5-togaf框架生命周期

togaf是一个有用的框架,用于定义架构、目标和远景,完成差距分析,并监视整个过程。

通过将sabsa、cobit、togaf结合使用,可以定义一个与业务需求相一致并满足所有干系人需求的安全架构。在定义了架构和目标之后,togaf框架可用于创建项目和步骤,监视安全架构的实现过程以达成其目标。

三、使用框架开发企业安全架构

正确的问题总是——“企业应该从哪里开始?”

如果我们看看这些框架,这个过程是相当清楚的。这必须是一种自上而下的方法,从业务目标、目的和愿景开始。

启动企业安全架构计划的简化版敏捷方法的初始步骤是:

识别业务目标、目的和战略

识别实现这些目标所需的业务属性

识别那些导致业务目标无法实现的属性相关的所有风险

识别管理风险所需的控制措施

定义一个计划/程序来设计和实现这些控制:

定义业务风险的概念架构:

治理、政策和领域架构

运行风险管理架构

信息架构

证书管理架构

访问控制架构

事件响应架构

应用安全架构

web服务架构

通信安全架构

定义物理架构并映射到概念架构:

平台安全

硬件安全

网络安全

操作系统安全

文件安全性

数据库安全、实践和程序

定义组件架构并映射到物理架构:

安全标准(例如,美国国家标准与技术研究所(nist)、iso)

安全产品和工具(例如,防病毒[av]、虚拟专用网络[v**]、防火墙、无线安全、漏洞扫描程序)

web服务安全(例如,http/https协议、应用程序接口[api]、web应用防火墙[waf])

定义运行架构:

实施指南

行政管理

配置/补丁管理

监测

日志记录

渗透测试

访问管理

变更管理

取证等。

就这么简单。在识别和评估所有风险之后,企业可以开始设计架构组件,如策略、用户意识、网络、应用程序和服务器。

图6描述了启动企业安全架构计划的简化版敏捷方法。

图6-企业安全架构模型

四、一个现实的例子

本节描述了为企业定义安全架构可以采取的步骤的简单实用示例。

本例中的企业是一家金融公司:

公司目标是在未来两年内增加100万用户。

一些业务所需的属性包括:

可用性:系统需要随时提供给客户使用。

客户隐私:客户隐私需要得到保障。

准确度:客户和公司信息必须准确。

合规性:公司受到监管(在本案例中是支付卡行业[pci]监管),必须符合监管要求。

一些业务风险包括:

没有针对应用程序的正确灾难恢复计划:这与“可用性”属性相关;

应用程序中的漏洞:这与隐私和准确性属性相关;

缺乏职责分离(sod):这与隐私属性相关;

不符合支付卡行业数据安全标准(pci dss):与合规属性相关;

一些控制是:

为应用程序构建灾难恢复环境:包含在cobit dss04过程中;

实施漏洞管理程序和应用程序防火墙:包含在cobit dss05过程中;

实施公钥基础设施(pki)和加密控制:包含在cobit dss05过程中;

在需要的区域实施sod:包含在cobit dss05过程中;

实施pci dss控制;

所有控制都自动对齐,因为它们与业务属性直接关联。

与任何其他框架一样,企业安全架构的生命周期需要得到适当的管理。很重要的是,必须不断更新业务属性和风险,并定义和实施适当的控制。

安全计划的生命周期可以使用togaf框架进行管理,具体包括创建架构视图和目标、完成差距分析、定义项目、实现和监控项目,直到完成并重新开始(图5)。

五、使用cmmi来度量和管理安全架构

最后,必须有足够的监视控制和关键绩效指标(kpi),来度量架构随时间发展的成熟度。

01成熟度管理的第一阶段

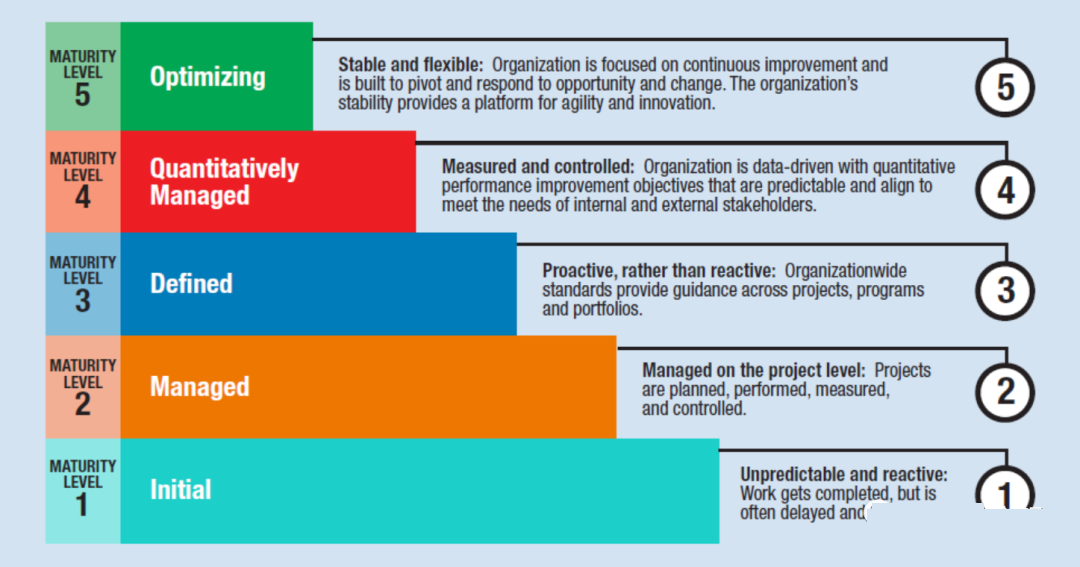

第一阶段使用能力成熟度模型集成(cmmi)模型,度量环境中所需控制的当前成熟度。

cmmi模型有五个成熟度级别,从初始级别到优化级别。在本文中,为那些不到位的控制,添加了一个不存在的级别(0级)(图7)。

图7-cmmi成熟度级别

其目的是定义期望的成熟度级别,将当前级别与期望级别进行比较,并创建一个计划来实现期望的级别。

这种成熟度的识别,可以针对一系列的控制措施而展开。根据架构的不同,它可能有更多或更少的控制。

一些示例控制包括:

过程控制

风险管理框架

用户意识

安全治理

安全政策和标准

运行控制

资产管理

事故管理

漏洞管理

变更管理

访问控制

事件管理和监控

应用程序控制

应用安全平台(web应用防火墙[waf]、siem、高级持续威胁[apt]安全)

数据安全平台(加密、电子邮件、数据库活动监视[dam]、数据防泄露[dlp])

访问管理(身份管理[idm],单点登录[sso])

端点控制

主机安全(av、主机入侵防御系统[hips]、补丁管理、配置和漏洞管理)

移动安全(自带设备[byod]、移动设备管理[mdm]、网络准入控制[nac])

身份验证(认证、授权和审计[aaa],双因素,特权身份管理[pim])

基础设施控制

分布式拒绝服务[ddos]、防火墙、入侵防御系统[ips]、v**、web、电子邮件、无线、dlp等。

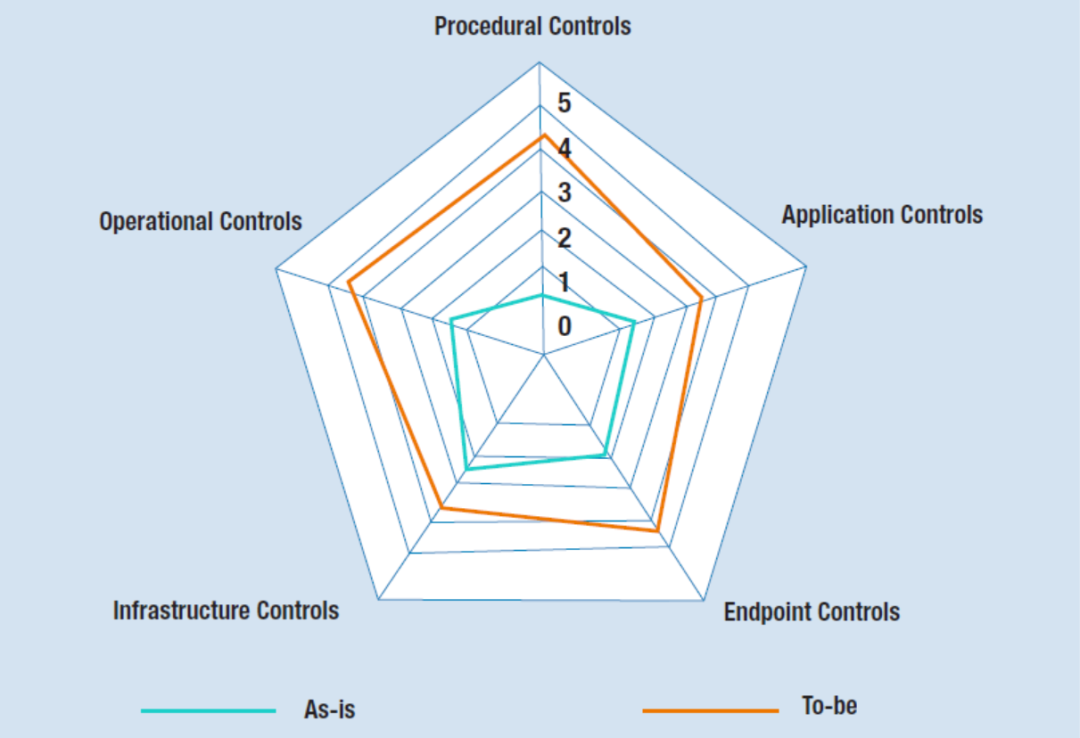

此阶段的输出,是对当前状态和期望状态的任何控制进行成熟度评级。

02成熟度管理的第二阶段

在开发了计划和控制了实施之后,成熟度管理的第二阶段就开始了。

在此阶段,将更新评级,并且管理团队对该评级的进展具有可见性。

图8显示了安全架构的成熟度仪表板示例。

图8-安全架构成熟度报告和仪表板示例

六、结论

无论使用何种方法论或框架,任何企业中的企业安全架构都必须基于该企业的可用风险来定义。企业框架sabsa、cobit和togaf保证了定义的架构与业务目标和目的的一致性。

使用这些框架,可以产生一个符合业务需求的成功安全架构:

cobit原则和使能技术:提供了关于业务一致性、最大化交付和收益的最佳实践和指导。

cobit过程评估模型(pam):提供了企业级安全架构的需求过程和控制的完整视图。

sabsa层和框架:为cobit中的每个需求、控制和过程,创建并定义了一个自顶向下的架构。

togaf框架:对于定义架构目标、收益和远景,以及建立和实施项目来实现这些目标非常有用。

cmmi模型:有助于为管理层和架构委员会提供可见性,并报告架构随时间推进的成熟度。

启动企业安全架构计划的简化版敏捷方法,确保企业安全架构是业务需求的一部分,尤其是要满足业务需求,并且可自动调整。

七、参考资料

1. isaca, cobit 5, usa, 2012, www.isaca.org/cobit/

pages/cobit-5-framework-product-page.aspx

2. thomas,m.; “the core cobit publications:

a quick

glance,” cobit focus, 13 april

2015, www.isaca.org/knowledge-center/

research/documents/cobit-focus-

the-core-cobit-publications-a-quick-

glance_nlt_eng_0415.pdf

3. op cit, isaca

4. the open group, “welcome to togaf 9.1,

an open

group standard, http://pubs.opengroup.

org/architecture/togaf9-doc/arch/

5. the open group, “togaf 9.1 architecture

development

cycle,” http://pubs.opengroup.

org/architecture/togaf9-doc/arch/chap05.html

6. cmmi institute, “cmmi maturity levels,

” http://cmmiinstitute.com/capability-maturity

-model-integration

7. rassoul ghaznavi-zadeh; “enterprise security

architecture

- a top-down approach”.

www.isaca.org/-/media/files/isacadp/

project/isaca/articles/journal/2017/volume-4/

enterprise-security-architecture-a-top-down-

approach_joa_eng_0717.pdf |